ロシアで最もエリートで勇敢なスパイ機関の1つに対するハッカーが、世界中の家庭用および小規模オフィスのネットワークデバイスを、機密データを盗み、他のネットワークを標的とする攻撃プラットフォームに変える、これまでに見られなかったマルウェアに感染させました。

Cyclops Blinkは、高度なマルウェアが吹き替えられているため、ネットワークデバイスメーカーのWatchGuardが製造したネットワークファイアウォールデバイスの約1%に感染しています。 言った 水曜日に。 マルウェアは、感染したデバイスに見られる正当なファームウェア更新メカニズムを悪用して、永続性を与えることができます。つまり、マルウェアは再起動後も存続します。

VPNFilterに似ていますが、よりステルスです

Cyclops Blinkは、ほぼ3年間循環しており、 VPNFilter、2018年に研究者が発見したマルウェアは、約500,000台の家庭用および小規模オフィスのルーターに感染しています。 VPNFilterには、ハッカーがトラフィックを盗んだり操作したり、産業用制御システムで使用されるいくつかのSCADAプロトコルを監視したりできる真のスイスアーミーナイフが含まれていました。 米国司法省 ハックをリンクしました ロシア連邦軍参謀本部の主諜報局に、通常はGRUと略される。

VPNFilterが公開されると、サンドワームハッカーはネットワークデバイスに感染するための新しいマルウェアを作成しました。 前任者と同様に、Cyclops Blinkには、専門的に開発されたファームウェアのすべてのトラップがありますが、ステルス性と削除を困難にする新しいトリックもあります。

「マルウェア自体は洗練されたモジュール式であり、デバイス情報をサーバーにビーコンで返し、ファイルをダウンロードして実行できるようにする基本的なコア機能を備えています」と、英国の国立サイバーセキュリティセンターの関係者は次のように書いています。 アドバイザリー。 「マルウェアの実行中に新しいモジュールを追加する機能もあります。これにより、Sandwormは必要に応じて追加機能を実装できます。」

WatchGuardを人質にする

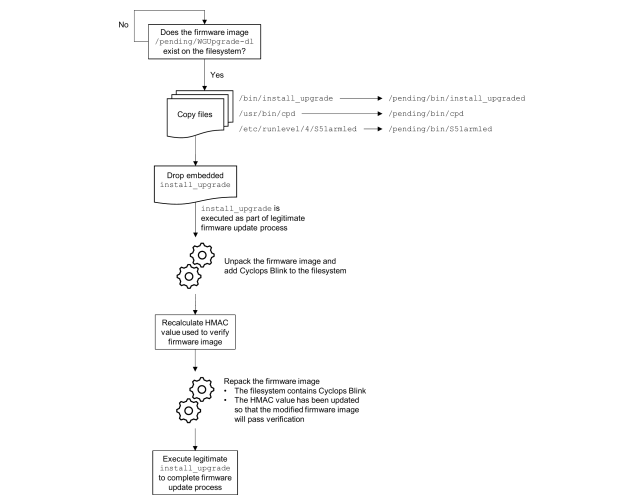

これまでのところ、アドバイザリによると、サンドワームは「主に」マルウェアを使用してWatchGuardからネットワークデバイスに感染しましたが、ハッカーはそれをコンパイルして他のプラットフォームでも実行できる可能性があります。 マルウェアは、デバイスがファームウェアの更新を受信するために使用する正当なプロセスを悪用することにより、WatchGuardデバイスで永続性を獲得します。

マルウェアは、デバイスに保存されているファームウェアイメージをコピーし、悪意のある機能を含むように変更することから始まります。 次に、Cyclops Blinkは、イメージが正当であることを暗号で証明するために使用されるHMAC値を操作して、デバイスがイメージを実行するようにします。 プロセスは次のようになります。

このマルウェアには、C2通信に使用されるハードコードされたRSA公開鍵と、ハードコードされたRSA秘密鍵およびX.509証明書が含まれています。 しかし、英国当局によって分析されたサンプル内では積極的に使用されていないようであり、別のモジュールで使用されることを意図している可能性があります。

Cyclops Blinkは、OpenSSL暗号化ライブラリを使用して、TLSによって提供される暗号化の下で通信を暗号化します。

水曜日の勧告は次のように述べています。

マルウェアがビーコンを送信するたびに、C2サーバーのIPv4アドレスの現在のリストとハードコードされたC2ポートのリストから宛先をランダムに選択します。 ビーコンは、実行中のモジュールからのデータを含むキューに入れられたメッセージで構成されます。 各メッセージは、AES-256-CBCを使用して個別に暗号化されます。 OpenSSL_EVP_SealInit関数は、メッセージごとに暗号化キーとIVをランダムに生成し、ハードコードされたRSA公開キーを使用してそれらを暗号化するために使用されます。 OpenSSL_RSA_public_decrypt関数は、ハードコードされたRSA公開鍵を使用して、ビーコンに応答して受信したタスクを復号化するために使用されます。

ステルスのための他の新しい手段には、マルウェアによって使用されるIPアドレスを隠すためのTorプライバシーネットワークの使用が含まれます。 英国当局は次のように書いています。

被害者のデバイスはクラスターに編成され、Cyclops Blinkの各展開には、使用するコマンドアンドコントロール(C2)IPアドレスとポートのリストがあります(T1008)。 これまでに知られているすべてのC2IPアドレスは、侵害されたWatchGuardファイアウォールデバイスによって使用されています。 Cyclops Blinkクライアントとサーバー間の通信は、個別に生成されたキーと証明書を使用して、トランスポート層セキュリティ(TLS)(T1071.001)で保護されます。 Sandwormは、Torネットワークを介してC2レイヤーに接続することにより、CyclopsBlinkを管理します。