昨年8月、学術研究者は、サイトをオフラインでノックするための強力な新しい方法を発見しました。これは、100,000を超える強力な構成ミスのサーバーのフリートであり、大量のジャンクデータをかつては考えられなかったサイズに増幅する可能性があります。 これらの攻撃は、多くの場合、無限のルーティングループを引き起こし、トラフィックの自己永続的なフラッドを引き起こす可能性があります。 現在、コンテンツ配信ネットワークのアカマイは、攻撃者がサーバーを悪用して、銀行、旅行、ゲーム、メディア、およびWebホスティング業界のサイトを標的にしていると述べています。

これらのサーバー(ミドルボックスと呼ばれる)は、制限されたコンテンツを検閲するために中国などの国家によって展開され、ポルノ、ギャンブル、海賊版のダウンロードをプッシュするサイトをブロックするために大規模な組織によって展開されます。 サーバーはフォローに失敗します 伝送制御プロトコル を必要とする仕様 3ウェイハンドシェイク-接続が確立される前に、クライアントから送信されたSYNパケット、サーバーからのSYN + ACK応答、それに続くクライアントからの確認ACKパケットで構成されます。

このハンドシェイクは、攻撃者がターゲットのIPアドレスをスプーフィングするのではなく、ゲーム会社または他のターゲットからACK確認を取得する必要があるため、TCPベースのアプリがアンプとして悪用されるのを制限します。 ただし、ミドルボックスがクライアントから配信されたパケットを監視できるが、検閲またはブロックされている最終的な宛先は監視できない非対称ルーティングを処理する必要があるため、このようなサーバーの多くは設計上要件を満たしていません。

隠された武器

昨年8月、メリーランド大学とコロラド大学ボルダー校の研究者 発表された研究 これまでに見られた中で最も壊滅的な分散型サービス拒否攻撃のいくつかを提供する可能性のある数十万のミドルボックスがあったことを示しています。

何十年もの間、人々はDDoSを使用して、サイトが処理できるよりも多くのトラフィックまたは計算要求でサイトを氾濫させ、正当なユーザーへのサービスを拒否してきました。 DDoSesは、ピザパーラーが処理する電話回線よりも多くの通話をピザパーラーに転送するという古いいたずらに似ています。

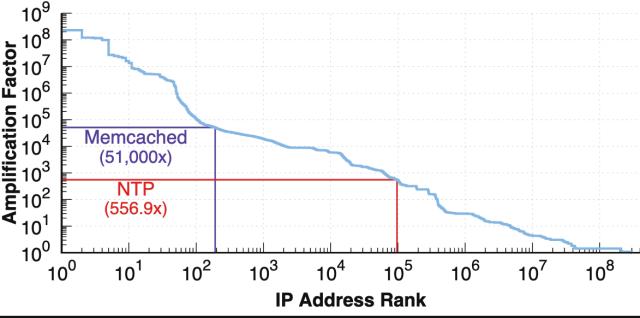

ダメージを最大化し、リソースを節約するために、DDoSerは増幅ベクトルを介して攻撃の火力を高めることがよくあります。 増幅は、ターゲットのIPアドレスをスプーフィングし、ドメイン名の解決、コンピュータークロックの同期、またはデータベースキャッシングの高速化に使用される、誤って構成されたサーバーで比較的少量のデータをバウンスすることによって機能します。 サーバーが自動的に送信する応答は、要求の数十、数百、または数千倍大きいため、応答はなりすましのターゲットを圧倒します。

研究者は、彼らが特定したミドルボックスの少なくとも100,000が、DNSサーバー(約54倍)およびネットワークタイムプロトコルサーバー(約556倍)からの増幅率を超えていると述べました。 研究者は、トラフィック量を驚異的な51,000倍に増やすことができるWebサイトを高速化するデータベースキャッシングシステムであるmemcachedを使用して、誤って構成されたサーバーよりも高い乗数でトラフィックを増幅する数百のサーバーを特定したと述べました。

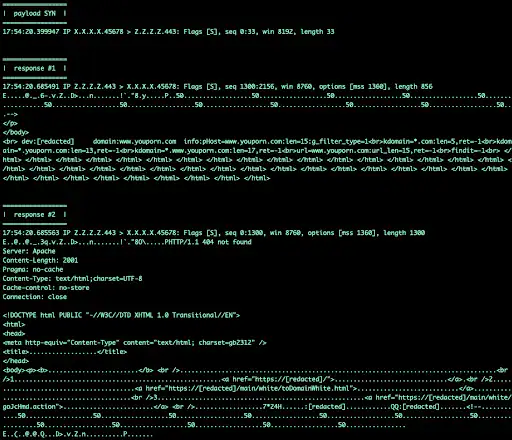

攻撃がどのように機能するかを示す2つの図を次に示します。

ボックら。

計算の日

当時、研究者たちは、ミドルボックスDDoS増幅攻撃が実際に積極的に使用されているという証拠はないと述べましたが、それが起こるまでは時間の問題だと予想していました。

火曜日、アカマイの研究者 報告 その日が来ました。 アカマイの研究者によると、この1週間で、学術研究者が予測したとおりにミドルボックスを使用した複数のDDoSが検出されました。 攻撃のピークは11Gbps、1秒あたり150万パケットでした。

と比較すると小さいですが 最大のDDoS、研究者の両方のチームは、DDoSersが攻撃を最適化し、悪用される可能性のあるミドルボックスをさらに特定し始めると、攻撃が大きくなることを期待しています(学術研究者は、悪用を防ぐためにそのデータを公開しませんでした)。

昨年8月の主任研究員であるKevinBock 研究論文、DDoSersには、彼のチームが理論化した攻撃を再現するためのインセンティブがたくさんあると述べました。

「残念ながら、私たちは驚きませんでした」と彼は活発な攻撃を知ったときに私に話しました。 「これらの攻撃は簡単で非常に効果的であるため、実際に実行されるのは時間の問題だと予想していました。 おそらく最悪の場合、攻撃は新しいものです。 その結果、多くのオペレーターはまだ防御策を講じていないため、攻撃者にとってははるかに魅力的です。」

ミドルボックスの1つは、33バイトのペイロードを持つSYNパケットを受信し、2,156バイトの応答で応答しました。

アカマイ

これは65倍に変換されますが、増幅はより多くの作業ではるかに大きくなる可能性があります。

アカマイの研究者は次のように書いています。

ボリュームTCP攻撃では、以前は攻撃者が多くのマシンと多くの帯域幅にアクセスする必要がありました。通常、このアリーナは、高帯域幅の接続とソーススプーフィング機能またはボットネットを備えた非常に強力なマシン用に予約されています。 これは、これまでTCPプロトコルに対する重大な増幅攻撃がなかったためです。 少量の増幅は可能でしたが、UDPの代替手段と比較した場合、ほとんど無視できるか、少なくとも標準以下で効果がないと見なされました。

SYNフラッドとボリューム攻撃を組み合わせたい場合は、通常はパディングされたSYNパケットの形式で、帯域幅の1:1の比率を被害者にプッシュする必要があります。 ミドルボックス増幅の到来により、TCP攻撃に関するこの長年の理解はもはや真実ではありません。 現在、攻撃者はボリュームの観点から1/75(場合によっては)の帯域幅しか必要とせず、一部のミドルボックス実装の癖のため、攻撃者は無料でSYN、ACK、またはPSH + ACKフラッドを取得します。