ゲッティイメージズ

研究者らは火曜日、マイクロソフトが脆弱性を修正するまでの1年以上にわたり、脅威アクターらがマルウェアを使ってWindowsユーザーを狙ったゼロデイ攻撃を実行していたと発表した。

この脆弱性はWindows 10と11の両方に存在し、デバイスがMicrosoftが提供しているレガシーブラウザであるInternet Explorerを開く原因となる。 廃止された 2022年に、コードベースの老朽化によりエクスプロイトに対する脆弱性が高まったため、Windowsはブラウザのサポートを終了した。この変更により、Windowsは1990年代半ばに初めて導入されたブラウザを通常の操作で開くことを困難にし、場合によっては不可能にした。

古いトリックと新しいトリック

この脆弱性を発見しマイクロソフトに報告した研究者らによると、この脆弱性を悪用する悪質なコードは少なくとも2023年1月に遡り、今年5月にも出回っていたという。同社は 修理済み この脆弱性はCVE-2024-CVE-38112として追跡されており、月例パッチリリースプログラムの一環として火曜日に公開された。WindowsのMSHTMLエンジンに存在するこの脆弱性の深刻度は10段階中7.0と評価された。

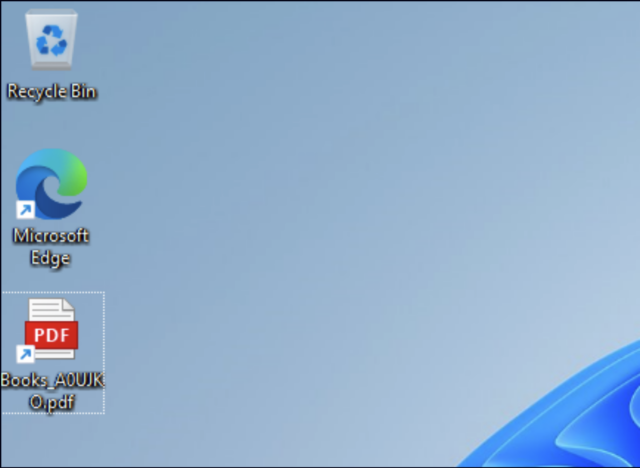

セキュリティ会社チェックポイントの研究者らは、攻撃コードは「Windowsユーザーをリモートコード実行に誘い込むための新しい(またはこれまで知られていなかった)トリック」を実行したと述べた。PDFファイルを開くと思われるリンクは、ファイルの末尾に.url拡張子を追加していた。たとえば、あるファイルにはBooks_A0UJKO.pdf.urlという拡張子が見られた。 悪意のあるコードサンプル。

Windows で表示すると、ファイルは .url ファイルではなく PDF ファイルであることを示すアイコンが表示されました。このようなファイルは、リンクで指定されたアプリケーションを開くように設計されています。

チェックポイント

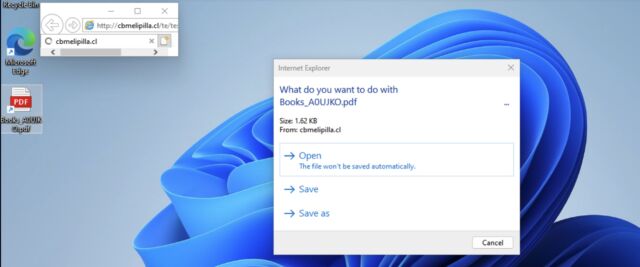

ファイル内のリンクは、Edge を実行するファイルである msedge.exe を呼び出します。ただし、リンクには 2 つの属性 (mhtml: と !x-usc:) が組み込まれています。これは、脅威アクターが長年 Windows で MS Word などのアプリケーションを開くために使用してきた「古いトリック」です。また、悪意のある Web サイトへのリンクも含まれていました。クリックすると、PDF に偽装された .url ファイルが、Edge ではなく Internet Explorer でサイトを開きます。

「そこから(Web サイトが IE で開かれる)攻撃者は、IE が安全ではなく時代遅れであるため、多くの悪事を行う可能性があります」と、この脆弱性を発見した Check Point の研究者 Haifei Li 氏は書いています。「たとえば、攻撃者が IE のゼロデイ エクスプロイトを持っている場合(これは Chrome/Edge に比べてはるかに簡単に見つかります)、攻撃者は被害者を攻撃してすぐにリモート コード実行を実行できます。ただし、私たちが分析したサンプルでは、脅威アクターは IE のリモート コード実行エクスプロイトを使用していませんでした。代わりに、彼らは IE の別のトリックを使用していました。これは、私たちの知る限りではおそらくこれまで公に知られていなかったもので、被害者をだましてリモート コード実行を実行させました。」

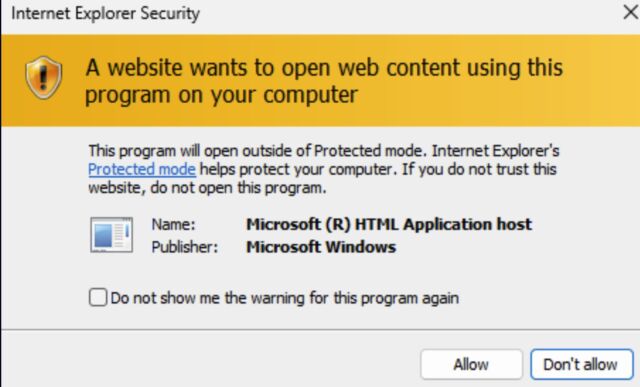

すると、IE はユーザーにダイアログ ボックスを表示し、PDF を装ったファイルを開くかどうかを尋ねます。ユーザーが[開く]をクリックすると、Windows は 2 番目のダイアログ ボックスを表示し、続行すると Windows デバイスでコンテンツが開かれるという漠然とした通知を表示します。ユーザーが[許可]をクリックすると、IE は .hta で終わるファイルを読み込みます。この拡張子により、Windows はファイルを Internet Explorer で開き、埋め込まれたコードを実行します。

チェックポイント

チェックポイント

「攻撃を悪用の観点からまとめると、これらのキャンペーンで最初に使用される手法は「mhtml」トリックであり、これにより攻撃者はより安全な Chrome/Edge ではなく IE を呼び出すことができます」と Li 氏は書いています。「2 番目の手法は、被害者に PDF ファイルを開いていると信じ込ませる IE トリックですが、実際には危険な .hta アプリケーションをダウンロードして実行しています。これらの攻撃の全体的な目標は、被害者に PDF ファイルを開いていると信じ込ませることであり、これら 2 つのトリックを使用することでそれが可能になります。」

Check Point の投稿には、キャンペーンで使用された 6 つの悪意のある .url ファイルの暗号化ハッシュが含まれています。Windows ユーザーは、ハッシュを使用して、自分が標的にされているかどうかを確認できます。