ゲッティイメージズ

金曜日の研究者によると、ハッカーは最近発見されたSpringShellの脆弱性を悪用して、脆弱なモノのインターネットデバイスを、ルーターやその他のネットワーク接続デバイスを無秩序なボットネットに巻き込むオープンソースのマルウェアであるMiraiに感染させることに成功しています。

SpringShell(Spring4Shellとも呼ばれます)が先週の日曜日に明るみに出たとき、 いくつかのレポート Log4Shellと比較すると、人気のあるロギングユーティリティLog4Jの重大なゼロデイ脆弱性が アプリのかなりの部分 インターネット上で。 SpringShellが機能するために必要な構成は決して一般的ではなかったため、この比較は誇張されていることがわかりました。 現在のところ、脆弱であることがわかっている実際のアプリはありません。

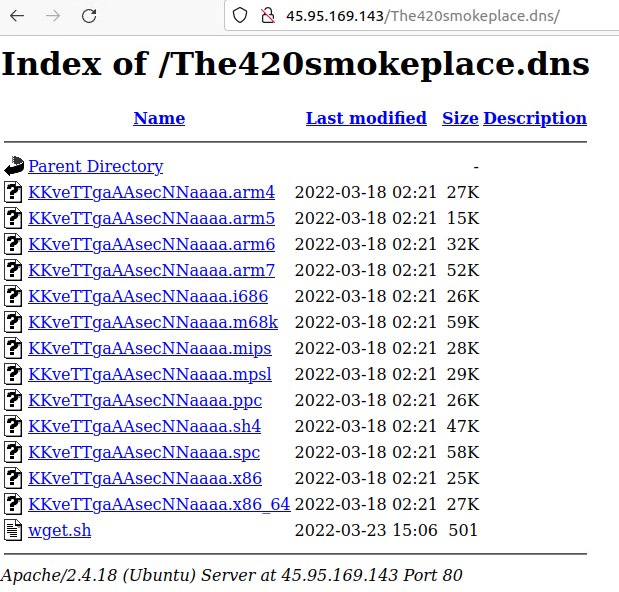

トレンドマイクロの研究者は、ハッカーがMiraiを正常にインストールする武器化されたエクスプロイトを開発したと言います。 A ブログ投稿 彼らが公開したのは、感染したデバイスで使用されているデバイスのタイプやCPUを特定していませんでした。 ただし、投稿では、マルウェアファイルサーバーがさまざまなCPUアーキテクチャ用のマルウェアの複数の亜種を保存していることが判明したと述べています。

トレンドマイクロ

「Spring4Shellの積極的な悪用が観察され、悪意のある攻撃者が脆弱なサーバー、特にシンガポール地域でMiraiボットネットマルウェアを武器にして実行することができました」とトレンドマイクロの研究者であるDeep Patel、Nitesh Surana、AshishVermaは書いています。 Miraiをデバイスの「/tmp」フォルダにダウンロードし、「chmod」を使用して権限を変更した後に実行します。

攻撃は今月初めに研究者のハニーポットに現れ始めました。 脆弱なセットアップのほとんどは、次の依存関係に合わせて構成されています。

- 5.2.20、5.3.18より前のSpring Frameworkバージョン、およびJava Development Kit(JDK)バージョン9以降

- Apache Tomcat

- Spring-webmvcまたはspring-webfluxの依存関係

- プレーンオールドJavaオブジェクト(POJO)などの非基本パラメータータイプを使用するように構成されたSpringパラメーターバインディングの使用

- デプロイ可能、Webアプリケーションアーカイブ(WAR)としてパッケージ化

トレンドによると、ハッカーがエクスプロイトを武器化することに成功したのは、主に、公開されたクラスオブジェクトを使用するスキルが原因であり、複数の手段が提供されていました。

「たとえば、脅威の攻撃者はAccessLogValveオブジェクトにアクセスし、ApacheTomcatのクラス変数「class.module.classLoader.resources.context.parent.pipeline.firstpath」を武器にすることができます。 これを行うには、アクセスログをリダイレクトして、パターン、サフィックス、ディレクトリ、プレフィックスなどのAccessLogValveオブジェクトのプロパティを操作してWebシェルをWebルートに書き込みます。」

レポートをどうするかを正確に知ることは困難です。 詳細の欠如とシンガポールとの地理的なつながりは、トレンドマイクロが見たものが研究者によって使用されたツールである場合、限られた数のデバイスが脆弱であるか、おそらくまったくないことを示唆している可能性があります。 実際のデバイスが脆弱であるかどうかがわからないため、脅威の正確な評価を提供したり、脅威を回避するための実用的な推奨事項を提供したりすることは困難です。